微软补丁日修复60个安全漏洞,包括0day漏洞修复详情

本月修复的安全漏洞分类如下:

17个特权提升漏洞2个安全功能绕过漏洞27个远程代码执行漏洞7个信息泄露漏洞3个拒绝服务漏洞4个欺骗漏洞标记为CVE-2024-30051的0day漏洞被记录为 Windows 桌面窗口管理器 (DWM) 核心库中基于堆的缓冲区溢出,该漏洞已在需要提升系统权限的恶意软件攻击中被利用。

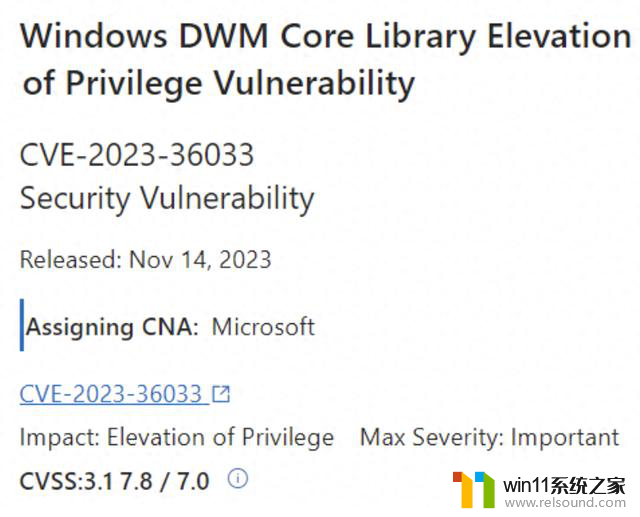

该漏洞的 CVSS 严重性评分为 7.8/10,并且被 Redmond 评为“重要”。

桌面窗口管理器是 Windows Vista 中引入的一项 Windows 服务,允许操作系统在渲染玻璃窗框架和 3D 过渡动画等图形用户界面元素时使用硬件加速。

卡巴斯基安全研究人员在调查另一个 Windows DWM 核心库权限提升漏洞(编号为CVE-2023-36033)时发现了该漏洞,该漏洞也被用作攻击中的0day漏洞。

在梳理与最近的漏洞和相关攻击相关的数据时,他们偶然发现了一个于 2024 年 4 月 1 日上传到 VirusTotal 的有趣文件。该文件的名称暗示它包含有关 Windows 漏洞的详细信息。

正如他们所发现的,该文件提供了有关 Windows 桌面窗口管理器 (DWM) 漏洞的信息(以蹩脚的英文),该漏洞可被利用来将权限升级到 SYSTEM,其中概述的利用过程完美地反映了 CVE-2023-36033 攻击中使用的过程,尽管它描述了一个明显的漏洞。

尽管该文档质量不佳,并且在如何利用该漏洞方面存在一些遗漏,但卡巴斯基确认 Windows DWM 核心库中存在新的0day特权升级漏洞。Microsoft 分配了 CVE-2024-30051 CVE 编号并在本月的补丁日修补了该漏洞。

卡巴斯基表示:“在将我们的发现发送给微软后,我们开始密切监控我们的统计数据,以寻找利用这个0day漏洞的攻击,在四月中旬我们发现了野外利用。”

“我们看到它与 QakBot 和其他恶意软件一起使用,并相信多个攻击者组织可以访问它。”

谷歌威胁分析小组、DBAPPSecurity WeBin 实验室和谷歌 Mandiant 的安全研究人员也向微软报告了该0day漏洞,指出该漏洞可能在恶意软件攻击中被广泛利用。

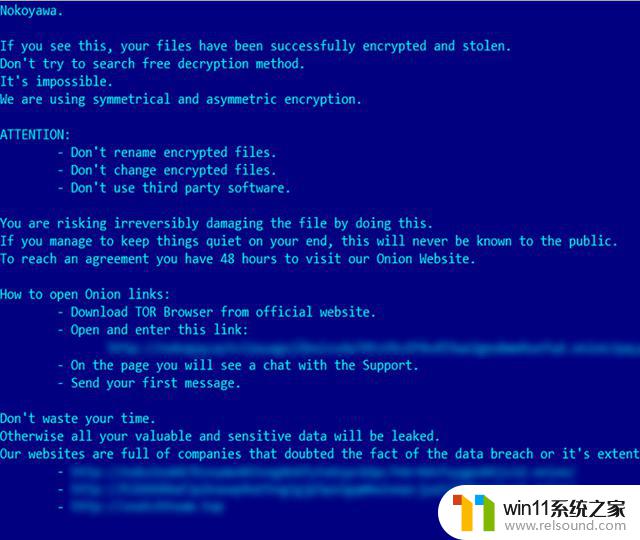

QakBot(也称为Qbot)始于 2008 年,最初是一种银行木马,用于窃取银行凭证、网站 cookie 和信用卡以实施金融欺诈。随着时间的推移,QakBot 演变成一种恶意软件交付服务,与其他黑客组织合作,为勒索软件攻击、间谍活动或数据盗窃等攻击活动提供对企业和家庭网络的初始访问。

执法部门将 QakBot 与至少 40 起针对全球公司、医疗保健提供商和政府机构的勒索软件攻击联系起来,据保守估计,这些攻击造成了数亿美元的损失。

多年来,Qakbot 一直是各种勒索软件团伙及其附属机构的初始感染媒介,包括 Conti、ProLock、Egregor、REvil、RansomExx、MegaCortex 以及最近的Black Basta。

微软还将CVE-2024-30040标记为已被利用的类别,警告攻击者正在绕过 Microsoft 365 和 Office 中的安全功能。该漏洞的 CVSS 评分为 8.8,如果用户欺骗加载恶意文件,攻击者就可以执行任意代码。

“此漏洞绕过了 Microsoft 365 和 Microsoft Office 中的 OLE 缓解措施,这些缓解措施可保护用户免受易受攻击的 COM/OLE 控件的侵害。成功利用此漏洞的未经身份验证的攻击者可以通过说服用户打开恶意文档来获得代码执行权限,此时攻击者可以在用户的上下文中执行任意代码。”微软表示。

微软还敦促 Windows 管理员关注CVE-2024-30044,这是 Microsoft Sharepoint 中的一个严重级别的远程代码执行漏洞。

微软安全响应中心警告说:“具有站点所有者权限的经过身份验证的攻击者可以利用该漏洞注入任意代码并在 SharePoint Server 上下文中执行此代码。”

“具有站点所有者或更高权限、经过身份验证的攻击者可以将特制文件上传到目标 Sharepoint Server,并制作专门的 API 请求来触发文件参数的反序列化。这将使攻击者能够在 Sharepoint Server 的上下文中执行远程代码。”微软补充道。

参考链接:https://m.securityweek.com/microsoft-patches-60-windows-vulns-warns-of-active-zero-day-exploitation/